Das Netzwerk im Überblick

"pfsense auf Protectli Hardware ist einfach genial"

Die Anforderungen

Die Anforderungen an die Hardware der Firewall waren vergleichbar mit den Anforderungen meiner Serversysteme. Die wichtigsten Prämissen waren, Energieeffizienz, realisiert in einem platzsparenden, lüfterlosen und performanten Hardwaresystem.

| Dabei galten folgende Anforderungen an das System: |

|---|

| • So klein wie möglich (Platzsparend) |

| • Sehr leise, keine aktive Kühlung |

| • Gute Wärmeableitung |

| • Kein Energiefresser (das wäre nicht mehr zeitgemäß) |

| • Buget nicht überschreiten (Liebhaberei ist erlaubt) |

Die Hardware

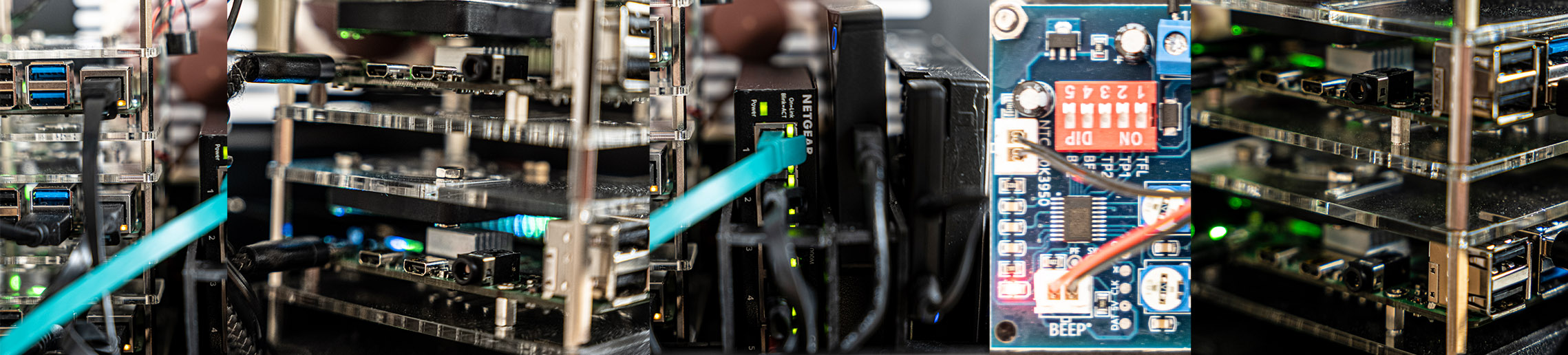

Über einen Online Händler habe ich mich in der ersten Testphase für ein Modell aus China (bei Amazon) entschieden. Die Installation des Firewall Betriebssystems verlief nicht ganz problemlos, die Wärmeentwicklung des Gehäuses war nicht zufriedenstellend. Unter der Berücksichtigung, das uns in den kommenden Jahren deutlich wärme Sommer bevorstehen können, habe ich das Gerät wieder zurückgeschickt. Die Software selbst lief auf der Hardware flüssig, schnell und eher unproblematisch. Mit Sicherheit kann mit einer Modifikation der Kühlleistung am Gehäuse (z.B. mit der Nachrüstung eines Lüfters auf das Gehäuse), hier eine kostengünstigere Alternative erworben werden. Ich persönlich hatte nach dem Aufbau meiner Serverhardware keinen Bock mehr auf weitere Bastellein. Meine Entscheidung viel auf den Hersteller Protectli. Letztendlich war der angebotene Service des Herstellers, wie z.B. die Erreichbarkeit, First Level Support und die hochwertige Verarbeitung des Gehäuses, der ausschlagebende Punkt für meine Wahl. Der fade Beigeschmack des dreifachen Anschaffungspreises, gegenüber der günstigeren Konkurrenz aus dem Osten, blieb dennoch bestehen. Das ist dann aber wohl der einzige Nachteil, den ich bis jetzt über die präferierte Hardware erwähnen kann.

Die Hardware im Überblick

| Protectli Vault Pro VP2420-4 Port Intel Celeron J6412: |

|---|

| • Intel Celeron® J6412 Quad Core at 2 GHz (Burst up to 2.6 GHz) |

| • 4 Intel® 2.5 Gigabit Ethernet |

| • M.2 SATA SSD Slot |

| • 8 GB eMMC module on board |

| • 8 GB DDR4 Ram |

| • 128 GB SSD m2 SATA |

Leider geil

Zugegeben, dass Hardwaresystem ist in seiner Ausführung, für meinen privaten Zwecke, geringfügig überdimensioniert. Für die Zukunft, oder wenigstens für die nächsten 5 Jahre, bin ich mit meiner Hardwarefirewall gut gerüstet. Ich plane noch die Einrichtung eines VPN Netzwerkes, spätestens hier werde ich von der schnellen Hardware provfitieren. Am Ende ist es mit Sicherheit auch Liebhaberei gewesen, weshalb ich mir genau dieses Modell gekauft habe.

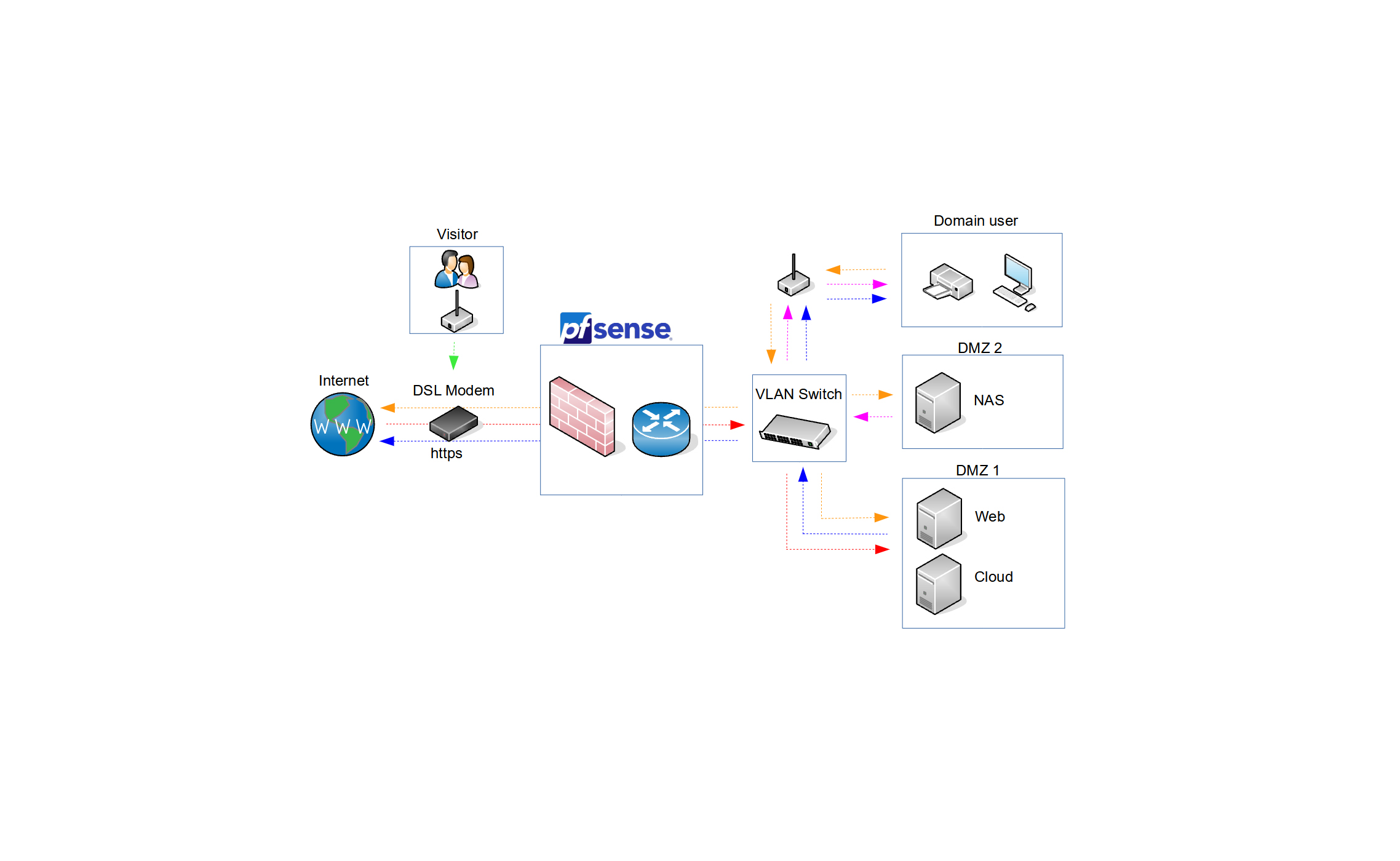

Das Netzwerk im Überblick (Grafik)

Die Verbindung zum WAN übernimmt (noch) die Frtizbox Modell 7580. Hier haben meine Gäste die Möglichkeit, eine Verbindung zum Internet herzustellen. Multimedia Geräte, wie z.B. TV, Chromecast usw., sind auch mit diesem Netz verbunden. Die Verbindung zu meiner Domäne haben nur ausgewählte, bzw. selektierte Geräte. Die pfsense sitz hinter dem DSL-Modem und ist als exposed Host eingerichtet. Alle Anfragen aus dem World Wide Web werden von der Firewall erstmal blockiert. Anfragen über die bekannten Ports, wie z.B. https Port 443, werden an die entsprechenden Zieladresse weitergeleitet. Das interne Netzwerk ist in drei Netze aufgeteilt, davon sind zwei Netze als DMZ (Demilitarized Zone) eingerichtet. Diese Netze sind von meinem privaten Netzwerk getrennt, die Portweiterleitung auf mein NAS oder Webserver läuft über ein internes Routing, welches ausschließlich von festgelegten IP -und MAC-Adressen bedient wird. Das heißt im Klartext, das Eindringen ist in mein Netz nicht ohne Weiteres so einfach möglich, hierfür sorgt ein MAC-Adressen (Media-Access-Control) Filter. Zusätzlich ist die IP-Range des DHCP-Servers auf die Summe der Endgeräte in der DMZ 1 und DMZ 2 begrenzt. Die verwendeten IP-Adressen zeige ich natürlich nicht in meiner Grafik, so viel sei gesagt, es werden Adressen aus dem Klasse A Netz verwendet. Die farblichen Pfeile auf der Grafik zeigen die erlaubten Routen der einzelnen Endgeräte in meinem Netzwerk. Über Freigaben in der Firewall, werden alle benötigten Ports, Dienste und Protokolle, wie z.B. TCP, UDP, ICMP, LDAP usw. über festgelegte Routen einzeln freigegeben. Bei dem festlegen der Freigaben versuche ich mich immer an meine eigene Vorgabe(Leittext)zu halten. Öffne so viel wie nötig, aber so wenig wie möglich! Jeder offene Port, bietet Möglichkeiten für einen Angriff von Außerhalb!